医疗行业是勒索病毒威胁的重点目标,患者单体数据价值较高,病案和药物则成为数据泄密的主要内容,由此建立安全的网络架构尤为重要。2007年,公安部等四部门印发了《信息安全等级保护管理办法》(以下简称“等保1.0”),为信息安全建设提供了框架标准的具体要求。在相关政策文件基础上,原卫生部在2011年发布的《卫生行业信息安全等级保护工作的指导意见》中明确指出,三级甲等医院的核心业务系统必须通过等保的三级安全测评。近些年来,随着云计算、移动互联和物联网等的发展,既往的安全架构面临越来越多的挑战,医疗机构中各类信息安全事故时有发生。面对严峻的网络安全形势,2019年5月,《信息安全技术网络安全等级保护基本要求》(以下简称“等保2.0”)正式发布,给医疗行业带来了全新的安全规范和要求。

1 等保2.0提出的新要求

等保2.0新规相比较等保1.0而言,增加了显著的新变化和建设要求,主要体现在以下4个方面:(1)覆盖对象的变化。新规范中的对象不仅包含传统对象,更与时俱进地添加了新兴事物主体,例如大数据平台、物联网、移动互联等。(2)安全要求的改变。安全扩展的边界更侧重于考虑如大数据技术、互联网技术等便捷性技术所同步产生的安全隐患。(3)分类结构的变化。等保2.0定义了技术部分和管理部分两块内容,技术部分侧重于物理环境、通信网络、网络边界、计算方面和整体框架;管理部分则包括管理制度、管理机构、管理人员、建设跟踪和持续运维。(4)强调云端连接安全。不仅要求既往基础设施与公有云的安全,更增加了虚拟化等私有云的安全内容,甚至涉及了云服务商资质和云计算环境等制度性强制审核要求。

2 医院建设原则

上海市胸科医院是一所以诊治心肺疾病为主的三级甲等专科医院,一直对信息安全非常重视。按照既往要求,医院的核心业务系统和门户网站系统于2018年6月通过了等保1.0的安全测评。医院针对等保2.0要求的新变化,结合医院现有基础,进行了充分的顶层设计,制定了全新的整改方案,升级改造主要体现在3个重点方面。

2.1 扩大覆盖范围,延展新场景

医院信息系统在原有基础上进行了分类扩展,增加了特定的技术领域,重新划分为传统应用和新型应用两个范围。传统应用指支撑医院所需的基本业务系统,包括医疗业务系统(HIS)、实验室系统(LIS)、放射检查系统(RIS)、行政办公系统以及后勤运维系统等。新型应用指围绕特定新技术展开的应用,包括人机交互系统、数据分析平台和云数据存储平台等应用。

2.2 分类结构细化,保证标准性

医院依据等保2.0中的基本要求、设计要求和测评要求产生了相应的分类结构。相应的分类结构下综合考虑安全、流程、制度和人员的相关要求,通过合规性检查加强管理规范,配置安全设备阻断内外攻击,设定防御策略保护数据,定期灾难演练提升应急处理能力,从而形成安全通信网络、安全区域边界、安全计算环境和安全管理中心的防护体系架构。

2.3 内嵌可信计算,全流程管理

医院强化了可信计算技术使用的要求,在1~4级中都提出了可信建模空间。将可信验证完全列入等保测评的级别中,逐级提出各环节的主要信任链实体内容。基于可信根设备的系统引导程序、系统程序、重要配置参数和通信应用程序等对数据流进行传递,涵盖应用程序的所有采集和执行环节,并将最终验证结果形成审计记录发送至安全管理中心,方便医院的信息管理人员动态感知环节中关联细节。强化医院自主可控的可信应用,从而实现网络内的全闭环,实时安全动态监控。

3 医院建设情况

医院信息系统按照等保2.0标准的合规要求,围绕以“安全管理平台”为中心,建立了“安全计算环境、安全区域边界、安全网络通信”的三重防御体系,设计内外网信息交互的安全可信互联模型,确保整改后安全的应用交互和数据传输。

3.1 安全管理平台

安全管理平台负责针对整体系统提出安全管理方面的技术控制要求,并通过相应手段实现安全的集中化管理。医院经过授权的安全管理平台,以此作为整体安全管理系统的中枢神经。同时,利用云存储保存患者的医疗影像数据,如将检查图像上传到云端进行备份,也催生云端互联的应用实践。为了保证云平台的安全可靠,安全管理平台不仅囊括了传统的信息机房及网络基础设施,还重点加强了对网络结构、隔离设备和虚拟化终端的在线评估,做到日常运维管理与实时监控一体化。

3.2 安全计算环境

通过安全计算环境的控制节点,规定了医院信息系统所需要达到安全要求的各个维度。在不同的视角维度,相应地设定了相关的目标要求。例如,在医护人员身份鉴别中,部署了两种组合的鉴别技术对用户身份进行鉴别,以达到身份认证的维度要求;在安全审计维度,对物理机、宿主机、虚拟机、数据库系统等进行计算安全控制。通过发挥网络计算环境中的安全框架,首先满足所有计算实体完整性的有效度量优势,同时也保证了用户终端在域间数据计算交互中的动态安全管控。

3.3 安全区域边界

医院现存多套网络,包括内网、外网和视频监控网等。为更好地打造安全区域边界,使用了区块隔离的方法来达到网络边界的有效控制和防御,边界间增加了包括附加的防毒墙和入侵检测等设备。不同区域划清边界,通过应用服务、中间件、镜像文件和用户隐私鉴别等手段来跨越边界和数据互联。区域内的业务尽量采用虚拟化控制策略来防止非授权情况下的接入,安装虚拟机防火墙(virtualapplication firewall,VAF)防止病毒越界蔓延,以保证出现问题后风险最小化的控制原则。

3.4 安全网络通信

加强在网络层次的安全防护和通信建立,通过人员、制度和流程的有机结合,构建对重要业务活动的管理。安全网络通信保证了各应用的安全链接,通过内外网隔离和服务器隔离(demilitarized zone,DMZ)等通信物理来保障数据通信的加密。尤其针对云计算和互联网业务,像邮箱、官网预约和掌上医院等应用,实施了网络通信上的网页应用安全防护。不同类型的网络制定了不同的安全等级,尤其是对外链接的外网、政务网、医联网和干保网,在外联端和院内端均同步强制设立安全通信设备。

4 实施效果

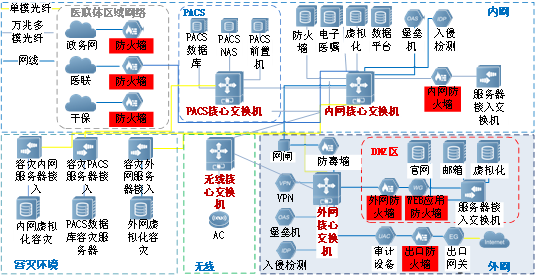

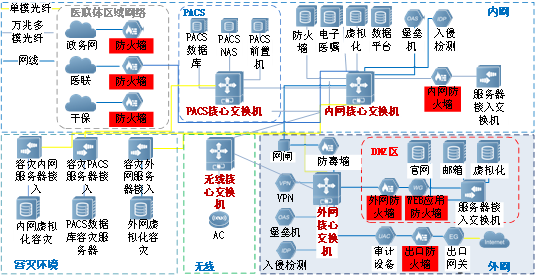

经过整改建设工作,医院实现了基于可信计算的防御体系,在数据完整性、数据保密性、数据备份恢复、剩余信息保护以及个人信息保护等方面,加强了对数据安全和患者隐私的安全网络保护。在医院的网络架构中,充分体现了基于等保2.0的“一个中心、三重防御”的理念,整合了系统安全和集中管控的能力。其中,内网和医学影像信息系统网络存放着核心的业务系统,相关的数据库服务器等被放置在单独的DMZ区;外网与内网通过网闸进行物理隔离,数据交互建立在应用服务器上,在互联网出口实施了安全出口控制;对于部分在技术和管理上达不到最高标准的应用,纳入过渡的安全隔离网;安全管理中心主要针对数据中心安全计算环境,监控了业务应用、行政后勤和运维管理等系统,审计所有的物理环境、通信网络、区域边界、计算环境和后台预警管理。各项专有网络,分别按照安全扩展要求的评测指标,达到技术、人员和流程上的有机结合,保证整个医院网络的安全可信。具体安全整改后的全院网络拓扑如图1所示。

图1 医院网络拓扑图

5 结语

通过分析等保2.0的评估标准,可帮助医院确定关键的信息系统,识别医院信息系统存在的风险。医院通过夯实网络安全保护的基础,达到了政策法规和指南的要求,化被动防护为主动防御,更好地保护了医院中各类应用产生的患者医疗数据的信息安全。面对移动互联网等革新技术应用给医院带来的安全冲击,通过各项安全整改措施,可以更好地为医院信息化发展保驾护航。

来源:《中国医院》杂志2021年1月刊

医疗行业是勒索病毒威胁的重点目标,患者单体数据价值较高,病案和药物则成为数据泄密的主要内容,由此建立安全的网络架构尤为重要。2007年,公安部等四部门印发了《信息安全等级保护管理办法》(以下简称“等保1.0”),为信息安全建设提供了框架标准的具体要求。在相关政策文件基础上,原卫生部在2011年发布的《卫生行业信息安全等级保护工作的指导意见》中明确指出,三级甲等医院的核心业务系统必须通过等保的三级安全测评。近些年来,随着云计算、移动互联和物联网等的发展,既往的安全架构面临越来越多的挑战,医疗机构中各类信息安全事故时有发生。面对严峻的网络安全形势,2019年5月,《信息安全技术网络安全等级保护基本要求》(以下简称“等保2.0”)正式发布,给医疗行业带来了全新的安全规范和要求。

1 等保2.0提出的新要求

等保2.0新规相比较等保1.0而言,增加了显著的新变化和建设要求,主要体现在以下4个方面:(1)覆盖对象的变化。新规范中的对象不仅包含传统对象,更与时俱进地添加了新兴事物主体,例如大数据平台、物联网、移动互联等。(2)安全要求的改变。安全扩展的边界更侧重于考虑如大数据技术、互联网技术等便捷性技术所同步产生的安全隐患。(3)分类结构的变化。等保2.0定义了技术部分和管理部分两块内容,技术部分侧重于物理环境、通信网络、网络边界、计算方面和整体框架;管理部分则包括管理制度、管理机构、管理人员、建设跟踪和持续运维。(4)强调云端连接安全。不仅要求既往基础设施与公有云的安全,更增加了虚拟化等私有云的安全内容,甚至涉及了云服务商资质和云计算环境等制度性强制审核要求。

2 医院建设原则

上海市胸科医院是一所以诊治心肺疾病为主的三级甲等专科医院,一直对信息安全非常重视。按照既往要求,医院的核心业务系统和门户网站系统于2018年6月通过了等保1.0的安全测评。医院针对等保2.0要求的新变化,结合医院现有基础,进行了充分的顶层设计,制定了全新的整改方案,升级改造主要体现在3个重点方面。

2.1 扩大覆盖范围,延展新场景

医院信息系统在原有基础上进行了分类扩展,增加了特定的技术领域,重新划分为传统应用和新型应用两个范围。传统应用指支撑医院所需的基本业务系统,包括医疗业务系统(HIS)、实验室系统(LIS)、放射检查系统(RIS)、行政办公系统以及后勤运维系统等。新型应用指围绕特定新技术展开的应用,包括人机交互系统、数据分析平台和云数据存储平台等应用。

2.2 分类结构细化,保证标准性

医院依据等保2.0中的基本要求、设计要求和测评要求产生了相应的分类结构。相应的分类结构下综合考虑安全、流程、制度和人员的相关要求,通过合规性检查加强管理规范,配置安全设备阻断内外攻击,设定防御策略保护数据,定期灾难演练提升应急处理能力,从而形成安全通信网络、安全区域边界、安全计算环境和安全管理中心的防护体系架构。

2.3 内嵌可信计算,全流程管理

医院强化了可信计算技术使用的要求,在1~4级中都提出了可信建模空间。将可信验证完全列入等保测评的级别中,逐级提出各环节的主要信任链实体内容。基于可信根设备的系统引导程序、系统程序、重要配置参数和通信应用程序等对数据流进行传递,涵盖应用程序的所有采集和执行环节,并将最终验证结果形成审计记录发送至安全管理中心,方便医院的信息管理人员动态感知环节中关联细节。强化医院自主可控的可信应用,从而实现网络内的全闭环,实时安全动态监控。

3 医院建设情况

医院信息系统按照等保2.0标准的合规要求,围绕以“安全管理平台”为中心,建立了“安全计算环境、安全区域边界、安全网络通信”的三重防御体系,设计内外网信息交互的安全可信互联模型,确保整改后安全的应用交互和数据传输。

3.1 安全管理平台

安全管理平台负责针对整体系统提出安全管理方面的技术控制要求,并通过相应手段实现安全的集中化管理。医院经过授权的安全管理平台,以此作为整体安全管理系统的中枢神经。同时,利用云存储保存患者的医疗影像数据,如将检查图像上传到云端进行备份,也催生云端互联的应用实践。为了保证云平台的安全可靠,安全管理平台不仅囊括了传统的信息机房及网络基础设施,还重点加强了对网络结构、隔离设备和虚拟化终端的在线评估,做到日常运维管理与实时监控一体化。

3.2 安全计算环境

通过安全计算环境的控制节点,规定了医院信息系统所需要达到安全要求的各个维度。在不同的视角维度,相应地设定了相关的目标要求。例如,在医护人员身份鉴别中,部署了两种组合的鉴别技术对用户身份进行鉴别,以达到身份认证的维度要求;在安全审计维度,对物理机、宿主机、虚拟机、数据库系统等进行计算安全控制。通过发挥网络计算环境中的安全框架,首先满足所有计算实体完整性的有效度量优势,同时也保证了用户终端在域间数据计算交互中的动态安全管控。

3.3 安全区域边界

医院现存多套网络,包括内网、外网和视频监控网等。为更好地打造安全区域边界,使用了区块隔离的方法来达到网络边界的有效控制和防御,边界间增加了包括附加的防毒墙和入侵检测等设备。不同区域划清边界,通过应用服务、中间件、镜像文件和用户隐私鉴别等手段来跨越边界和数据互联。区域内的业务尽量采用虚拟化控制策略来防止非授权情况下的接入,安装虚拟机防火墙(virtualapplication firewall,VAF)防止病毒越界蔓延,以保证出现问题后风险最小化的控制原则。

3.4 安全网络通信

加强在网络层次的安全防护和通信建立,通过人员、制度和流程的有机结合,构建对重要业务活动的管理。安全网络通信保证了各应用的安全链接,通过内外网隔离和服务器隔离(demilitarized zone,DMZ)等通信物理来保障数据通信的加密。尤其针对云计算和互联网业务,像邮箱、官网预约和掌上医院等应用,实施了网络通信上的网页应用安全防护。不同类型的网络制定了不同的安全等级,尤其是对外链接的外网、政务网、医联网和干保网,在外联端和院内端均同步强制设立安全通信设备。

4 实施效果

经过整改建设工作,医院实现了基于可信计算的防御体系,在数据完整性、数据保密性、数据备份恢复、剩余信息保护以及个人信息保护等方面,加强了对数据安全和患者隐私的安全网络保护。在医院的网络架构中,充分体现了基于等保2.0的“一个中心、三重防御”的理念,整合了系统安全和集中管控的能力。其中,内网和医学影像信息系统网络存放着核心的业务系统,相关的数据库服务器等被放置在单独的DMZ区;外网与内网通过网闸进行物理隔离,数据交互建立在应用服务器上,在互联网出口实施了安全出口控制;对于部分在技术和管理上达不到最高标准的应用,纳入过渡的安全隔离网;安全管理中心主要针对数据中心安全计算环境,监控了业务应用、行政后勤和运维管理等系统,审计所有的物理环境、通信网络、区域边界、计算环境和后台预警管理。各项专有网络,分别按照安全扩展要求的评测指标,达到技术、人员和流程上的有机结合,保证整个医院网络的安全可信。具体安全整改后的全院网络拓扑如图1所示。

图1 医院网络拓扑图

5 结语

通过分析等保2.0的评估标准,可帮助医院确定关键的信息系统,识别医院信息系统存在的风险。医院通过夯实网络安全保护的基础,达到了政策法规和指南的要求,化被动防护为主动防御,更好地保护了医院中各类应用产生的患者医疗数据的信息安全。面对移动互联网等革新技术应用给医院带来的安全冲击,通过各项安全整改措施,可以更好地为医院信息化发展保驾护航。

来源:《中国医院》杂志2021年1月刊